Cryptographie symétrique

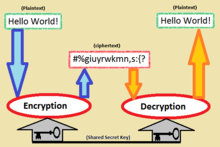

Les algorithmes à clé symétrique sont une méthode de cryptographie. C'est lorsque les clés de décryptage et de cryptage sont exactement le même secret partagé. Vous pouvez générer le secret de manière aléatoire, ou à partir d'un mot de passe, ou par une procédure d'échange de clés secrètes comme celle de Diffie-Hellman.

Les algorithmes à clé symétrique sont très importants car ils sont plus rapides sur les ordinateurs que les autres types d'algorithmes à clé publique. Dans la cryptographie à clé publique (cryptographie à clé asymétrique), la clé de cryptage peut être donnée au public sans problème, et tout le monde peut vous envoyer des messages secrets. La clé de cryptage est "ouverte" car, en pratique, elle ne peut pas être utilisée pour obtenir la clé de décryptage. C'est très utile, mais les algorithmes de cryptographie à clé publique sont très lents sur les ordinateurs, de sorte qu'ils ne sont utilisés que pour envoyer une clé secrète. Ensuite, les algorithmes à clé symétrique sont utilisés pour tout le reste parce qu'ils sont plus rapides.

Il existe deux types d'algorithmes à clés symétriques, appelés "stream encryphers" et "block encryphers". Le chiffrement en continu crypte un message sous la forme d'un flux de bits un à la fois. Le chiffrement par blocs prend des blocs de bits, les chiffre en une seule unité, et parfois utilise la réponse plus tard également. Les blocs de 64 bits ont été couramment utilisés, bien que les chiffres modernes comme l'Advanced Encryption Standard utilisent des blocs de 128 bits.

Parmi les exemples de chiffres symétriques populaires, citons Twofish, Serpent, AES (alias Rijndael), Blowfish, CAST5, RC4, TDES et IDEA.

Dans l'histoire, certaines méthodes de cryptanalyse ont exploité la symétrie, de sorte que les systèmes symétriques étaient moins sûrs. Certaines attaques sont appelées attaques de texte connu, attaques de texte en clair choisi, cryptanalyse différentielle et cryptanalyse linéaire.

Les autres termes utilisés pour le cryptage à clé symétrique sont le cryptage à clé secrète, à clé unique, à clé partagée, à clé unique et finalement à clé privée. Ce dernier terme n'a pas la même signification que le terme "clé privée" dans la cryptographie à clé publique.

Dans un algorithme à clé symétrique, la clé utilisée pour le cryptage est la même que celle utilisée pour le décryptage. C'est pourquoi elle doit être gardée secrète.

Algorithmes symétriques et asymétriques

Contrairement aux algorithmes symétriques, les algorithmes à clé asymétrique utilisent une clé différente pour le cryptage et le décryptage. Cela signifie qu'un utilisateur connaissant la clé de cryptage d'un algorithme asymétrique peut crypter des messages, mais ne peut pas calculer la clé de décryptage et ne peut pas décrypter les messages cryptés avec cette clé. Une brève comparaison de ces deux types d'algorithmes est donnée ci-dessous :

Vitesse

Les algorithmes à clé symétrique sont généralement beaucoup moins exigeants en termes de calcul que les algorithmes à clé asymétrique. En pratique, les algorithmes à clé asymétrique sont généralement des centaines ou des milliers de fois plus lents que les algorithmes à clé symétrique.

Gestion des clés

L'un des inconvénients des algorithmes à clé symétrique est l'exigence d'une clé secrète partagée, les deux parties détenant la même copie à chaque extrémité. Afin de garantir la sécurité des communications entre tous les membres d'un groupe de n personnes, un total de n(n - 1)/2 clés est nécessaire, ce qui correspond au nombre total de canaux de communication possibles. Pour limiter l'impact d'une éventuelle découverte par un attaquant cryptographique, elles doivent être changées régulièrement et maintenues en sécurité pendant la distribution et le service. Le processus de sélection, de distribution et de stockage des clés est connu sous le nom de gestion des clés, et est difficile à réaliser de manière fiable et sûre.

Cryptosystème hybride

Dans la conception des cryptosystèmes modernes, des algorithmes asymétriques (à clé publique) et symétriques sont utilisés pour tirer le meilleur des deux. Les algorithmes asymétriques sont utilisés pour distribuer des clés symétriques au début d'une session. Une fois qu'une clé symétrique est connue de toutes les parties de la session, des algorithmes à clé symétrique plus rapides utilisant cette clé peuvent être utilisés pour crypter le reste de la session. Cela simplifie le problème de la distribution des clés, car les clés asymétriques doivent seulement être distribuées de manière authentique, alors que les clés symétriques doivent être distribuées de manière authentique et confidentielle.

Les systèmes qui utilisent une telle approche hybride comprennent le SSL, le PGP et le GPG, etc.

Pages connexes

- Algorithmes clés asymétriques

Questions et réponses

Q : Qu'est-ce qu'un algorithme à clé symétrique ?

R : Les algorithmes à clé symétrique sont une méthode de cryptographie dans laquelle les clés de décryptage et de cryptage sont exactement le même secret partagé.

Q : Comment pouvez-vous générer le secret ?

R : Le secret peut être généré de manière aléatoire, à partir d'un mot de passe ou par le biais d'une procédure d'échange de clés secrètes telle que Diffie-Hellman.

Q : Pourquoi les algorithmes à clé symétrique sont-ils importants ?

R : Les algorithmes à clé symétrique sont très importants car ils sont plus rapides sur les ordinateurs que les algorithmes à clé publique.

Q : Qu'est-ce que la cryptographie à clé publique (cryptographie à clé asymétrique) ?

R : Dans la cryptographie à clé publique (cryptographie à clé asymétrique), la clé de chiffrement peut être communiquée au public sans problème, et tout le monde peut vous envoyer des messages secrets. La clé de chiffrement est "ouverte" car, en pratique, elle ne peut pas être utilisée pour obtenir la clé de déchiffrement.

Q : Quels sont les deux types de chiffrements symétriques ?

R : Il existe deux types de chiffrements symétriques : le chiffrement par flux et le chiffrement par bloc. Les chiffreurs de flux chiffrent un message sous la forme d'un flux de bits, un à la fois, tandis que les chiffreurs de blocs prennent des blocs de bits, les chiffrent comme une seule unité et utilisent parfois la réponse ultérieurement.

Q : Quelle est la taille des blocs utilisés par les systèmes de chiffrement modernes ?

R : Les chiffrements modernes, comme l'Advanced Encryption Standard, utilisent des blocs de 128 bits.

Q : Quels types d'attaques ont été utilisés pour exploiter la symétrie dans l'histoire ?

R : Dans l'histoire, certaines méthodes de cryptanalyse ont exploité la symétrie, de sorte que les systèmes symétriques étaient moins sûrs. Parmi les attaques utilisées, citons les attaques en texte clair connu, les attaques en texte clair choisi, la cryptanalyse différentielle et la cryptanalyse linéaire.

Rechercher dans l'encyclopédie